FEAL | это... Что такое FEAL? (original) (raw)

| FEAL | |

|---|---|

| Создатель: | Акихиро Симидзу и Сёдзи Миягути (NTT) |

| Опубликован: | FEAL-4 в 1987; FEAL-N/NX в 1990 |

| Размер ключа: | 64 бит (FEAL), 128 бит (FEAL-NX) |

| Размер блока: | 64 бит |

| Число раундов: | изначально 4, потом 8 и потом переменное количество (рекомендуемо 32) |

| Тип: | Сеть Фейстеля |

FEAL — блочный шифр, предложенный Акихиро Симидзу и Сёдзи Миягути.

В нем используются 64-битовый блок и 64-битовый ключ. Его идея состоит и в том, чтобы создать алгоритм, подобный DES, но с более сильной функцией этапа. Используя меньше этапов, этот алгоритм мог бы работать быстрее. К несчастью, действительность оказалась далека от целей проекта.

Содержание

Описание

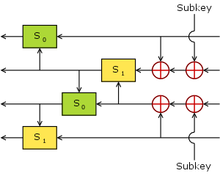

В качестве входа процесса шифрования используется 64-битовый блок открытого текста. Сначала блок данных подвергается операции XOR с 64 битами ключа. Затем блок данных расщепляется на левую и правую половины. Объединение левой и правой половин с помощью XOR образует новую правую половину. Левая половина и новая правая половина проходят через N этапов (первоначально 4). На каждом этапе половина объединяется с помощью функции F с 16 битами ключа и с помощью XOR — с левой половиной, создавая новую правую половину. Исходная правая половина (на начало этапа) становится новой левой половиной. После N этапов (левая и правая половины не переставляются после N-го этапа) левая половина снова объединяется с помощью XOR с правой половиной, образуя новую правую половину, затем левая и правая объединяются вместе в 64-битовое целое. Блок данных объединяется с помощью XOR с другими 64 битами ключа и алгоритм завершается.

Функция F

Функция F берет 32 бита данных и 16 битов ключа и смешивает их вместе. Сначала блок данных разбивается на 8-битовые кусочки, которые затем объединяются с помощью XOR и заменяют друг друга.

= циклический сдвиг влево на 2 бита

= циклический сдвиг влево на 2 бита

= циклический сдвиг влево на 2 бита

= циклический сдвиг влево на 2 бита

Тот же алгоритм может быть использован для дешифрования. Единственным отличием является то, что при дешифровании порядок использования частей ключа меняется на обратный.

Генерация ключа

Сначала 64-битовый ключ делится на две половины, к которым применяются операции XOR и функции  .

.

Функция  : два 32-битовых входа разбиваются на 8-битовые блоки. Затем в алгоритме шифрования/дешифрования используются 16-битовые блоки ключа.

: два 32-битовых входа разбиваются на 8-битовые блоки. Затем в алгоритме шифрования/дешифрования используются 16-битовые блоки ключа.

Источники

- Eli Biham, Adi Shamir: Differential Cryptanalysis of Feal and N-Hash. EUROCRYPT 1991: 1—16

- Bert den Boer, Cryptanalysis of F.E.A.L., EUROCRYPT 1988: 293—299

- Henri Gilbert, Guy Chassé: A Statistical Attack of the FEAL-8 Cryptosystem. CRYPTO 1990: 22—33.

- Shoji Miyaguchi: The FEAL Cipher Family. CRYPTO 1990: 627—638

- Shoji Miyaguchi: The FEAL-8 Cryptosystem and a Call for Attack. CRYPTO 1989: 624—627

- Mitsuru Matsui, Atsuhiro Yamagishi: A New Method for Known Plaintext Attack of FEAL Cipher. EUROCRYPT 1992: 81—91

- Sean Murphy, The Cryptanalysis of FEAL-4 with 20 Chosen Plaintexts. J. Cryptology 2(3): 145—154 (1990)

- A. Shimizu and S. Miyaguchi, Fast data encipherment algorithm FEAL, Advances in Cryptology — Eurocrypt '87, Springer-Verlag (1988), 267—280.

- Anne Tardy-Corfdir, Henri Gilbert: A Known Plaintext Attack of FEAL-4 and FEAL-6. CRYPTO 1991: 172—181

Ссылки

Симметричные криптосистемы Симметричные криптосистемы |

|

|---|---|

| Поточный шифр | A3 • A5 • A8 • Decim • MICKEY • RC4 • Rabbit • SEAL • SOSEMANUK • Trivium • VMPC |

| Сеть Фейстеля | ГОСТ 28147-89 • Blowfish • Camellia • CAST-128 • CAST-256 • CIPHERUNICORN-A • CIPHERUNICORN-E • CLEFIA • Cobra • DFC • DEAL • DES • DESX • EnRUPT • FEAL • FNAm2 • HPC • IDEA • KASUMI • Khufu • LOKI97 • MARS • NewDES • Raiden • RC5 • RC6 • RTEA • SEED • Sinople • TEA • Triple DES • Twofish • XTEA • XXTEA |

| SP-сеть | 3-WAY • ABC • AES (Rijndael) • Akelarre • Anubis • ARIA • BaseKing • BassOmatic • CRYPTON • Diamond2 • Grand Cru • Hierocrypt-L1 • Hierocrypt-3 • KHAZAD • Lucifer • Present • Rainbow • SAFER • Serpent • SHARK • SQUARE • Threefish |

| Другие | FROG • NUSH • REDOC • SHACAL • SC2000 |